Microsoft 365 – Umstellung auf moderne Authentifizierung ab dem 1.Oktober 2022

Endgültiges Ende der Standardauthentifizierung

Google kündigte 2019 an, den weniger sicheren App-Zugriff (das Google-Pendant zur Standardauthentifizierung) auf Google Workspace-Konten (früher G Suite) abzuschalten. Aufgrund der COVID-19-Pandemie wurde der Termin jedoch auf unbestimmte Zeit verschoben.

Microsoft hingegen wird die Standardauthentifizierung zum 01.Oktober 2022 endgültig einstellen. Der Zugriff auf Exchange Online für Microsoft 365-Kunden ist dann nur noch mit moderner Authentifizierung möglich.

Bereits seit Oktober 2020 ist die Standardauthentifizierung für neue Microsoft 365-Mandanten und bestehende Microsoft 365-Mandanten ohne erfasste Nutzung standardmäßig deaktiviert.

Die Umstellung auf moderne Authentifizierung sorgt dafür, dass Benutzerkonten und die darin enthaltenen Daten weitaus besser geschützt sind als bei der Standardauthentifizierung. Darüber hinaus kann die moderne Authentifizierung das Benutzererlebnis verbessern. Im Folgenden erklären wir den Unterschied zwischen Standardauthentifizierung und moderner Authentifizierung, warum die Standardauthentifizierung keinen ausreichenden Schutz bietet, und welche Vorteile die moderne Authentifizierung liefert.

Was genau ist eigentlich Standardauthentifizierung?

Um zu verstehen, wie Standardauthentifizierung funktioniert, nutzen wir einen Vergleich. Stellen Sie sich das folgende Szenario vor: Sie fliegen ins Ausland, steigen aus dem Flugzeug und begeben sich zur Passkontrolle. Und nun nehmen wir an, dass der Prozess ein bisschen anders funktioniert, als Sie es gewohnt sind. Anstatt Ihren Reisepass vorzuzeigen, sagen Sie zu dem Sicherheitsbeamten: „Hallo, mein Name ist Michael Mustermann, mein Passwort ist XYZ, und ich komme aus Deutschland.“ Nachdem er diese Informationen erhalten hat, ruft der Sicherheitsbeamte die nationalen Behörden in Deutschland an und erklärt Folgendes: „Vor mir steht ein Mann, der in unser Land einreisen möchte. Er sagt, er komme aus Deutschland, sein Name sei Michael Mustermann, und sein Passwort sei XYZ. Ist das richtig?“ Die Behörden prüfen die Angaben und bestätigen sie. Der Sicherheitsbeamte teilt Ihnen also mit, dass Ihre Angaben korrekt sind und Sie in das Land einreisen dürfen. Ein solches Vorgehen an der Grenzkontrolle würde sich nicht richtig anfühlen, oder? Was ist also an dieser Vorgehensweise falsch? Erstens gibt es keine zusätzlichen Kontrollen, zum Beispiel einen Reisepass mit zusätzlichen Informationen wie einem Foto usw. Woher würde der Sicherheitsbeamte wissen, dass Sie die Person sind, für die Sie sich ausgeben? Jeder, der Ihren Namen und Ihr Passwort kennt, könnte sich für Sie ausgeben. Zweitens müssen Sie Informationen, die eigentlich vertraulich sein sollten, an eine andere Person weitergeben und dem Sicherheitsbeamten vertrauen. So funktioniert im Wesentlichen Standardauthentifizierung in der digitalen Welt.

Die Geschichte der Standardauthentifizierung

Der Begriff „Standardauthentifizierung“ beschrieb anfangs ein Authentifizierungsschema, das in RFC 7617 definiert ist und ursprünglich für die HTTP-Authentifizierung entwickelt wurde. Sie öffnen eine Website und werden über ein Browser-Popup aufgefordert, Ihren Benutzernamen und Ihr Passwort einzugeben – dies war ursprünglich mit „Standardauthentifizierung“ gemeint. Diese Art der Authentifizierung wird auch als Authentifizierungsschema in Microsoft Exchange Servern verwendet. Andere Namen sind einfache Authentifizierung, Nur-Text-Authentifizierung oder weniger sichere Apps (Google). Um die Definition zusammenzufassen: Standardauthentifizierung ist jede Authentifizierung, die auf einfachen Benutzernamen und Passwörtern basiert.

Was sind die Probleme bei der Standardauthentifizierung?

In der digitalen Welt besitzen Sie mit den Zugangsdaten grundsätzlich auch die Ressource, auf die Sie mit diesen Zugangsdaten zugreifen können. Der Dienst, auf dem die Ressource gespeichert ist, kann nicht zwischen Ihnen und anderen Personen unterscheiden, die Ihre Zugangsdaten haben. Im Hinblick auf Microsoft 365 oder Google Workspace bedeutet dies, dass, wenn Sie jemandem Zugriff auf Ihr Postfach gewähren möchten, dieser mit den gleichen Zugangsdaten auch auf Microsoft SharePoint, Teams und andere Dienste auf Ihrem Microsoft- oder Google-Mandanten zugreifen kann. Mit einer Technologie, die auf Standardauthentifizierung basiert, ist es kaum möglich, den Zugriff auf andere Ressourcen zu beschränken, auf die mit den gleichen Zugangsdaten zugegriffen werden kann. Das bedeutet, dass mit Standardauthentifizierung die Tore zu Ihren Daten weit offen stehen – diese sollten jedoch geschützt werden. Das alles klingt riskant und unsicher. Aber warum verwenden wir dann schon so lange diese Art der Authentifizierung in der digitalen Welt?

Was ist moderne Authentifizierung?

Moderne Authentifizierung ist ein Sammelbegriff, der ursprünglich von Microsoft geprägt wurde, jedoch auch von vielen anderen Unternehmen verwendet wird, um Folgendes zu beschreiben:

- Authentifizierungsmethoden (Authentifizierung = wie sich etwas/jemand in ein System einloggt)

- Autorisierungsmethoden (Autorisierung = Mechanismen, die sicherstellen, dass Sie nicht standardmäßig vollen Zugriff auf etwas haben)

- Richtlinien für bedingten Zugriff (Richtlinien, die die Bedingungen definieren, unter denen bestimmte zusätzliche Schritte erforderlich sind, um sich in ein System einzuloggen)

Autorisierungs – und Authentifizierungsmethoden sind in der digitalen Welt standardisiert. Der Industriestandard für die Autorisierung ist OAuth2. Für die Authentifizierung gibt es keinen Industriestandard, der gängigste Standard ist jedoch OpenID Connect. Obwohl sie unterschiedlichen Zwecken dienen, sind diese Standards aus technologischer Sicht durchaus verwandt. Die OpenID Connect-Protokollsuite erweitert das OAuth-Protokoll und sie basieren auf denselben Technologien. OAuth wurde nicht zur Authentifizierung von Benutzern oder Personen entwickelt, sondern nur für Dienste. Aus diesem Grund wurde OpenID Connect entwickelt.

Wie würde die moderne Authentifizierung in unserem Flughafen-Beispiel aussehen? Bei der modernen Authentifizierung kommt uns die Vorgehensweise wieder sehr bekannt vor: Sie fliegen ins Ausland, steigen aus dem Flugzeug und gehen zum Sicherheitsbeamten an der Grenzkontrolle. Der Beamte bittet um Einsicht in Ihren Reisepass, in dem er alle wichtigen Informationen findet, die er benötigt, um festzustellen, wer Sie sind und woher Sie kommen. Diese Informationen sind durch bestimmte Mechanismen vor Fälschung geschützt. In der digitalen Welt wäre dieser Reisepass ein ID-Token. Dieses Token enthält wichtige Informationen: wer Sie sind, wer das Token erstellt hat, wie lange es gültig ist usw.

Was hat Multi-Faktor-Authentifizierung (MFA) damit zu tun?

Zweistufige Authentifizierung (2FA) und Multi-Faktor-Authentifizierung (MFA) sind Teil des Authentifizierungsprozesses. Der Prozess läuft wie folgt ab: Als Benutzer stellen Sie eine Verbindung zu Ihrem Identitätsanbieter her, und dieser muss bestätigen, dass es sich bei der Person, die eine Verbindung herstellen möchte, wirklich um Sie handelt. Abhängig von den Richtlinien für bedingten Zugriff, die vom Administrator festgelegt wurden, benötigt Ihr Identitätsanbieter gegebenenfalls weitere Informationen von Ihnen. Wenn er der Meinung ist, dass die bloße Eingabe Ihrer Zugangsdaten nicht ausreicht, um Sie zu authentifizieren – zum Beispiel, wenn Sie sich von einem unbekannten Netzwerk aus verbinden –, kann er Sie um zusätzliche Informationen bitten, wie einen Code, der an Ihr Smartphone gesendet wird. Microsoft hat dies auf eine sehr dynamische Weise umgesetzt. Die Systeme lernen kontinuierlich und entscheiden, was ein sicheres System ist und was nicht. Zudem besteht die Möglichkeit, ein Gerät als sicher zu definieren, zum Beispiel Ihren Unternehmens-Laptop. Wenn ein Gerät als sicher definiert ist, werden Sie nur einmal nach Ihren Zugangsdaten gefragt, und ein Cookie wird in Ihrem Browser gespeichert. Wenn Sie sich also das nächste Mal anmelden, werden Sie sofort angemeldet, ohne erneut nach Ihren Zugangsdaten oder weiteren Details gefragt zu werden. Es handelt sich dabei um zusätzliche Richtlinien, die ein Administrator festlegen kann, was besonders in Zeiten wie diesen relevant ist, in denen viele von zu Hause aus arbeiten (zum Beispiel bei Verwendung eines unsicheren Netzwerks anstelle eines Unternehmens-VPN).

Was ist der Vorteil moderner Authentifizierung?

Einer der größten Vorteile für Administratoren besteht darin, dass all diese Richtlinien an einer zentralen Stelle konfiguriert werden, nämlich beim Identitätsanbieter. Das bedeutet, je mehr Anwendungen mit dem Identitätsanbieter verbunden sind – zum Beispiel das Microsoft Azure Active Directory und die von Microsoft bereitgestellten Identitätsdienste –, desto bequemer ist es, Richtlinien für bedingten Zugriff für all diese Anwendungen zu konfigurieren. Auf diese Weise muss der Administrator keine individuellen Anmelderichtlinien und Sicherheitseinstellungen für jede Anwendung konfigurieren. Der Administrator kann die Anmelderichtlinien für alle Anwendungen, die mit dem Identitätsanbieter integriert sind, an einem Ort definieren. Langfristig gesehen ist es für den Administrator umso benutzerfreundlicher und einfacher, je mehr Anwendungen diese Art der Authentifizierung unterstützen. Und natürlich ist moderne Authentifizierung weitaus sicherer als Standardauthentifizierung.

Wie funktioniert die Authentifizierung in MailStore Server und der MailStore SPE?

MailStore Server und die MailStore Service Provider Edition (SPE) erfordern eine Authentifizierung, wenn Benutzer aus einem Verzeichnisdienst synchronisiert werden, um auf Postfächer zuzugreifen, Nachrichten zu archivieren oder zu exportieren und wenn Benutzer sich in ihr persönliches E-Mail-Archiv einloggen möchten, um auf E-Mails zuzugreifen. Im Folgenden wird die Funktionsweise von Standardauthentifizierung und moderner Authentifizierung mit Microsoft 365 und Google Workspace bei Verwendung von MailStore Server oder der MailStore SPE erläutert. Um die Lesbarkeit zu verbessern, beziehen wir uns nur auf MailStore Server. Alle nachfolgenden Ausführungen gelten jedoch auch für die MailStore SPE.

MailStore Server & Standardauthentifizierung

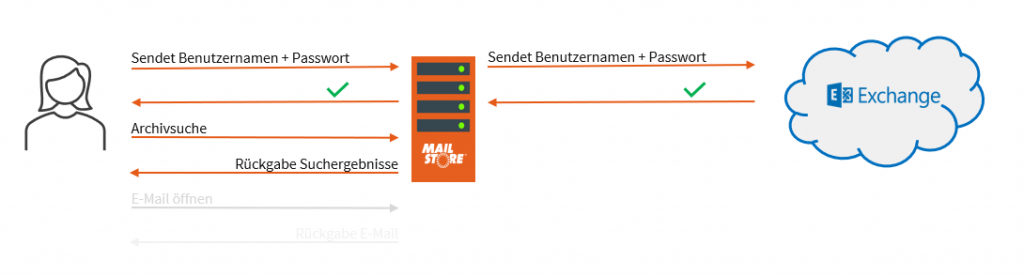

Wie hat die Authentifizierung mit Microsoft 365 und Google Workspace in der Vergangenheit funktioniert? In der Vergangenheit hat ein Benutzer die Client-Anwendung (d. h. den MailStore Client, das MailStore Outlook Add-in oder MailStore Web Access) geöffnet, seine Zugangsdaten eingegeben und diese an MailStore Server gesendet. Anschließend konnte MailStore Server feststellen, dass dieser konkrete Benutzer von einem Remoteverzeichnisdienst synchronisiert wurde. In diesem Fall hat sich MailStore Server entweder mit dem Verzeichnisdienst selbst verbunden (bei einem Dienst mit Authentifizierungsschnittstelle) oder – im Falle von Microsoft 365 – versucht, sich mit den angegebenen Zugangsdaten am Exchange Online-Postfach des Benutzers anzumelden. Wenn die Anmeldung am Postfach erfolgreich war, wurde dies MailStore Server mitgeteilt. Anschließend hat MailStore Server der Client-Anwendung mitgeteilt, dass die Zugangsdaten korrekt sind und der Benutzer angemeldet ist und das Archiv durchsuchen kann.

Auf diese Weise funktionierte das Microsoft 365-Profil mit Standardauthentifizierung.

MailStore Server & Moderne Authentifizierung

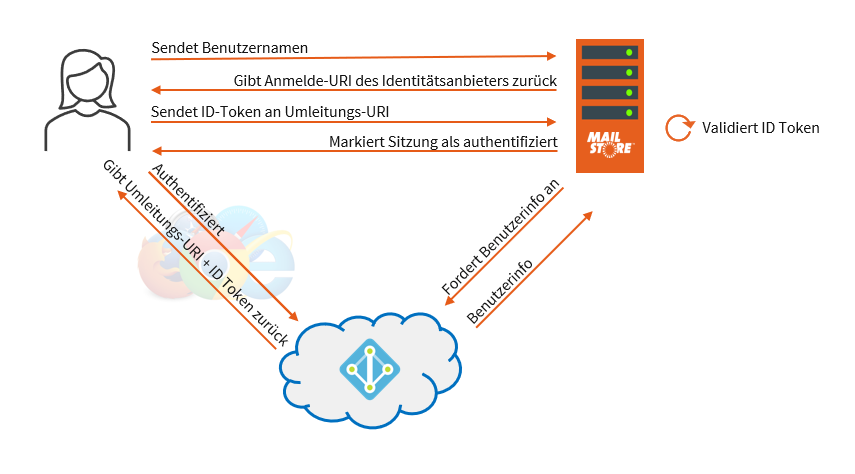

Wie funktioniert die moderne Authentifizierung mit Microsoft 365 und Google Workspace heute mit MailStore Server? In einem ersten Schritt gibt der Benutzer nur seinen Benutzernamen ein. Anschließend prüft MailStore Server, ob das Authentifizierungsattribut dieses Benutzers entweder auf MailStore-integriert oder auf Verzeichnisdienste gesetzt ist und welche Art von Verzeichnisdienst derzeit konfiguriert ist. Abhängig vom Ergebnis wird der Benutzer entweder nach einem Passwort gefragt oder – falls der konfigurierte Verzeichnisdienst moderne Authentifizierung unterstützt – zu einem Dritt-Identitätsanbieter umgeleitet. Im Falle der modernen Authentifizierung mit Microsoft 365 gibt MailStore Server eine Anmelde-URI des Identitätsanbieters zurück. Bei Verwendung des MailStore Clients oder des MailStore Outlook Add-ins wird automatisch ein Webbrowser geöffnet, um die Anmelde-URL Ihres Identitätsanbieters zu öffnen. Bei der Verwendung von MailStore Web Access werden Benutzer automatisch auf die Anmelde-URL ihres Identitätsanbieters umgeleitet. Was passiert als Nächstes? Das hängt von den Richtlinien für bedingten Zugriff ab, die vom Administrator festgelegt wurden. Wenn sich der Benutzer über ein sicheres Netzwerk anmeldet, für das der Administrator keine zusätzlichen Richtlinien definiert hat, reicht in der Regel die Eingabe der Zugangsdaten aus. Hat der Administrator zusätzliche Richtlinien definiert, wird der Benutzer gegebenenfalls aufgefordert, zusätzliche Informationen einzugeben (zum Beispiel mit MFA). Sofern die Authentifizierung mit dem Identitätsanbieter erfolgreich war, weiß dieser, bei welcher Anwendung sich der Benutzer ursprünglich anmelden wollte. Auf diese Weise leitet der Identitätsanbieter den Benutzer zurück zu MailStore Server und lässt ihn ein ID-Token übermitteln, das an MailStore Server gesendet wird. Das ID-Token wird von MailStore Server validiert und zusätzliche Benutzerinformationen werden vom Identitätsanbieter angefordert (zum Beispiel die Alias-Adresse). Dies hilft MailStore Server dabei, den MailStore-Benutzer dem Benutzer zuzuordnen, der sich anmelden möchte. Dann wird die Sitzung als authentifiziert markiert und der Benutzer kann auf das Archiv zugreifen.

Fazit

Spätestens jetzt sollte man auf moderne Authentifizierung umsteigen. Moderne Authentifizierung ist nicht nur wesentlich sicherer als Standardauthentifizierung, sondern auch benutzerfreundlicher – ganz zu schweigen von der Erleichterung für den Administrator. MailStore Server und die SPE unterstützen seit Version 13 die moderne Authentifizierung über OAuth2 und OpenID Connect, was die Integration von MailStore Server und der SPE in die Cloud-basierten Umgebungen von Microsoft 365 und Google Workspace deutlich verbessert. Informationen zur aktuellen Version von MailStore Server und der MailStore Service Provider Edition finden Sie hier.

Wenn Sie Microsoft 365 verwenden und MailStore Server einsetzen möchten, empfehlen wir Ihnen unseren Tech Tipp Archivierung von Microsoft 365-E-Mails für Neukunden von MailStore Server. In den beiden enthaltenen Videos erfahren Sie, wie Sie MailStore Server mit Ihrem Microsoft 365-Mandanten über moderne Authentifizierung verbinden, wie Sie Benutzer synchronisieren und wie Sie Archivierungsprofile anpassen können.

Nutzen Sie Microsoft 365, sind sich aber noch nicht über die Vorteile einer E-Mail-Archivierungslösung eines Drittanbieters wie MailStore Server im Klaren? Dann werfen Sie einen Blick auf das kostenlose Whitepaper des Marktforschungsinstituts Osterman Research. Mehr zu diesem Thema erfahren Sie zudem in unserem Blog-Artikel E-Mails archivieren in Microsoft Office 365.

Eine übersichtliche Zusammenfassung zum Thema moderne Authentifizierung finden Sie hier zum Download:

Weitere Informationen

Weitere nützliche Informationen finden Sie hier:

- Synchronisieren von Benutzerkonten mit Microsoft 365 (Modern Authentication)

- E-Mail-Archivierung von Microsoft 365 (Modern Authentication)

- E-Mail-Archivierung von Google Workspace